Die Infrastruktur von Bright Data umfasst mehrere Proxy-Typen, darunter ISP-Proxys, die die Stabilität von Rechenzentrums-IPs mit der Authentizität von Privatanschlüssen kombinieren.

In diesem Artikel erfahren wir mehr über:

- Die grundlegende Architektur von TLS-entschlüsselnden Forward Proxies und die beiden separaten Verbindungen, die sie verwalten.

- Die Herausforderungen, denen sich Entwickler bei der Fehlersuche in diesen komplexen Multi-Verbindungsumgebungen gegenübersehen.

- Wie der RFC9209 Proxy-Status-Header die Fehlerberichterstattung in dieser Proxy-Schicht standardisiert.

- Eine praktische Anleitung zum Implementieren und Parsen des Proxy-Status-Headers mit Beispielen aus dem Update 2026 von Bright Data.

- Erfahren Sie mehr darüber, wie sich verschiedene Proxy-Server in diese Architektur einfügen.

Tauchen Sie ein!

Funktionsweise der Proxy-Schicht (TLS-Abfangen)

In der Architektur eines Forward Proxy wie Burp Suite ist die kritischste und oft missverstandene Komponente die Proxy-Schicht und ihr Mechanismus zur Behandlung von verschlüsseltem Traffic. Dieser Prozess, bekannt als TLS Interception, ist der Motor, der es dem Proxy ermöglicht, HTTPS-Anfragen und -Antworten zu untersuchen und zu verändern, die ansonsten undurchsichtig wären.

Moderne Proxy-Server wie die Forward- und Reverse-Proxys von Bright Data folgen demselben Architekturprinzip.

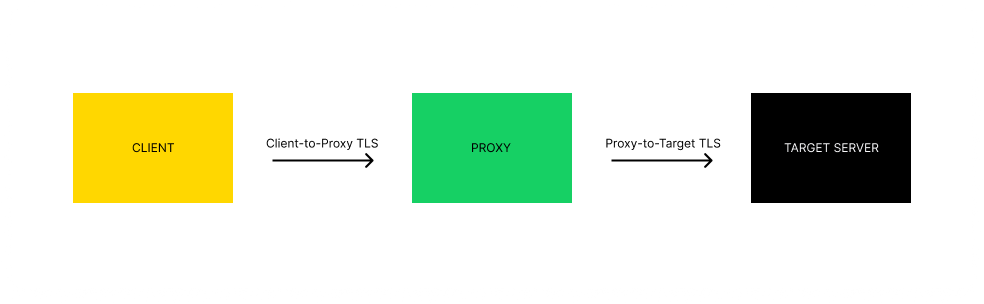

Im Kern fungiert der Proxy als kontrollierter “Man-in-the-Middle”. Er leitet nicht nur Pakete weiter, sondern baut zwei völlig unabhängige TLS-Verbindungen auf, wodurch der sichere Kanal effektiv in zwei Teile geteilt wird. Das folgende Diagramm veranschaulicht diese grundlegende Trennung:

Schlüsseln wir die beiden unterschiedlichen TLS-Verbindungen auf, die diese Kette bilden

- Die Client-zu-Proxy-Verbindung

Hier findet die Magie des Abfangens statt. Wenn Sie Ihren Browser so konfigurieren, dass er ein Tool wie Burp Suite verwendet, läuft die folgende Sequenz ab:- Der Client Hello: Der Client (Ihr Browser) sendet eine Client Hello-Nachricht an den Proxy. Entscheidend ist, dass diese Nachricht die SNI-Erweiterung (Server Name Indication) enthält, die den beabsichtigten Zielhostnamen angibt (z. B. brightdata.com).

- Die Täuschung des Proxys: Wenn der Proxy die SNI sieht, leitet er das Client Hello nicht sofort weiter. Stattdessen generiert er dynamisch ein digitales Zertifikat für den angeforderten Hostnamen (brightdata.com).

- Die Wurzel des Vertrauens: Dieses generierte Zertifikat ist nicht von einer öffentlichen Zertifizierungsstelle (CA) wie Let’s Encrypt oder DigiCert signiert. Es wird von der eigenen lokalen Zertifizierungsstelle (CA) des Proxys signiert. Damit dies funktioniert, müssen Sie das CA-Zertifikat des Proxys (z. B. burp.crt) im Vertrauensspeicher Ihres Browsers oder Betriebssystems vorinstalliert haben. Da Ihr Rechner dieser Zertifizierungsstelle vertraut, vertraut er automatisch allen vom Proxy generierten Zertifikaten.

- Handshake-Abschluss: Der Proxy schließt den TLS-Handshake mit dem Client unter Verwendung dieses gefälschten Zertifikats ab. Aus der Sicht des Clients hat er erfolgreich eine sichere Verbindung zu brightdata.com aufgebaut. In Wirklichkeit hat er nur eine sichere Verbindung zum Proxy.

- Die Proxy-to-Target-Verbindung

Parallel dazu bearbeitet der Proxy die legitime Seite der Verbindung:- Neue Verbindung: Der Proxy initiiert einen standardmäßigen, legitimen TLS-Handshake mit dem echten Zielserver (brightdata.com).

- Validierung: Er empfängt und validiert das tatsächliche Zertifikat des Servers anhand öffentlicher Vertrauensspeicher, um sicherzustellen, dass es gültig ist und von einer vertrauenswürdigen öffentlichen CA ausgestellt wurde.

- Sicherer Kanal: Damit wird ein wirklich sicherer Kanal zwischen dem Proxy und dem Zielserver aufgebaut.

Der Chokepoint der Inspektion

Mit der Einrichtung der beiden sicheren Kanäle wird der Proxy zum intelligenten Mittelsmann. Er kann nun:

- Den vom Client eingehenden Traffic mit dem privaten Schlüssel aus seinem gefälschten Zertifikat entschlüsseln.

- Die HTTP-Anfrage, die nun im Klartext vorliegt, prüfen, protokollieren oder ändern.

- Die (möglicherweise geänderte) Anfrage mit den Schlüsseln aus seiner Verbindung zum echten Server neu verschlüsseln und weiterleiten.

- Wiederholen Sie den Vorgang in umgekehrter Reihenfolge für die Antwort des Servers.

Diese Grundlage ist wichtig, um zu verstehen, wo und wie Fehler auftreten. Die meisten TLS-bezogenen Fehler in Tools wie Burp Suite sind auf eine Störung der ersten Verbindung zurückzuführen – der Verbindung zwischen Client und Proxy. Wenn der Client der Zertifizierungsstelle des Proxys nicht vertraut oder der Proxy kein überzeugendes Zertifikat generiert, schlägt der Handshake fehl, und ein Abfangen wird unmöglich. Das Verständnis dieses Zwei-Verbindungs-Modells ist der Schlüssel zur effektiven Diagnose und Lösung dieser Probleme.

Implementierung und Parsing des Proxy-Status-Headers

Nutzen Sie RFC 9209, um Ihr Proxy-Debugging von einem Ratespiel in eine präzise Wissenschaft zu verwandeln. Dieser Leitfaden zeigt Ihnen, wie Sie den Proxy-Status-Header implementieren und seine kritischen Parameter analysieren, um die Phase und die Ursache von Anforderungsfehlern sofort festzustellen.

Der Proxy-Status HTTP-Response-Header ist eine standardisierte Methode für Proxys, um mitzuteilen, was während der Verarbeitung einer Anfrage passiert ist. Anstelle eines kryptischen 502 Bad Gateway erhalten Sie jetzt einen maschinenlesbaren Grund für den Fehler.

Kernparameter für zielgenaue Diagnosen

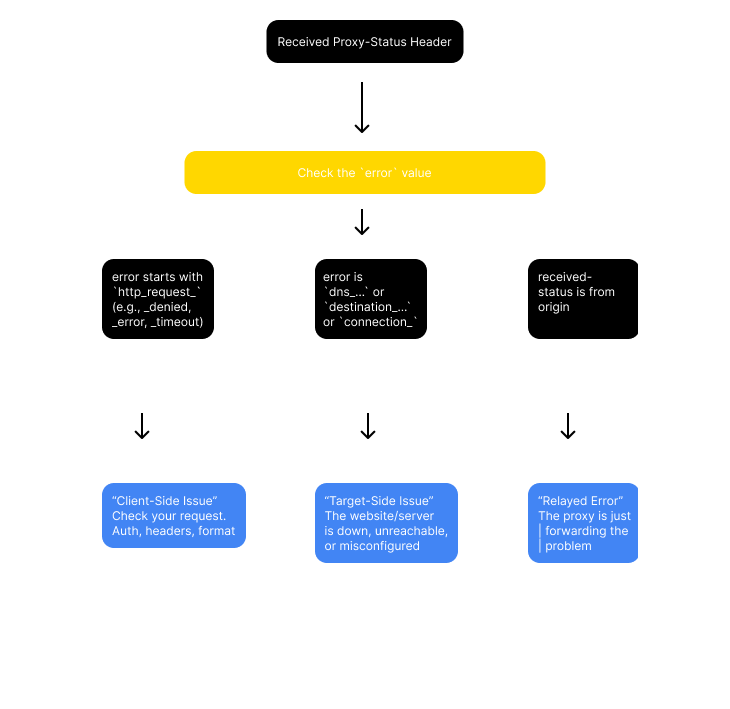

Wenn eine Anfrage fehlschlägt, werden diese drei Schlüsselparameter im Proxy-Status-Header analysiert:

| Parameter | Beschreibung | Beispielwert | Was er Ihnen sagt |

|---|---|---|---|

Fehler |

Ein vordefiniertes Token, das den Fehlertyp beschreibt. Dies ist Ihre primäre Diagnose. | http_request_error |

Die Kategorie des Fehlers. |

Einzelheiten |

Eine vom Menschen lesbare Zeichenfolge mit zusätzlichem Kontext. | "Ungültige HTTP-Version" |

Der spezifische Grund für den Fehler. |

Empfangs-Status |

Der HTTP-Statuscode, den der Proxy vom nächsten Hop (z. B. dem Ursprungsserver) erhalten hat. | 503 |

Zeigt Probleme mit dem Upstream-Server an. |

Schritt-für-Schritt-Implementierung

Schritt 1: Konfigurieren Sie Ihren Proxy so, dass er den Header sendet

Stellen Sie zunächst sicher, dass Ihr Proxy-Dienst (z. B. NGINX, Apache Traffic Server, eine benutzerdefinierte Lösung) so konfiguriert ist, dass er den Proxy-Status-Header zu Antworten hinzufügt.

proxy_set_header Proxy-Status "error=<error_type>; details="<extra_info>"; received-status=<status_code>";In der Praxis würden Sie Variablen verwenden, um diese Werte dynamisch auf der Grundlage der Fehlerbedingung aufzufüllen.

Schritt 2: Parsen des Headers in Ihrem Client/Ihrer Anwendung

Wenn Ihre Anwendung eine Fehlerantwort erhält, suchen Sie nach dem Proxy-Status-Header und analysieren dessen Schlüssel-Wert-Paare

Anfragen importieren

def diagnose_proxy_failure(url, proxy_config):

try:

response = requests.get(url, proxies=proxy_config)

# Erzwingt eine Ausnahme für 4xx/5xx-Statuscodes, um zum except-Block zu springen

response.raise_for_status()

return "Erfolg", antwort

except requests.exceptions.HTTPError as e:

response = e.response

# Prüfen Sie auf den Proxy-Status-Header

proxy_status_header = response.headers.get('Proxy-Status')

diagnosis = "Unbekannter Fehler"

if proxy_status_header:

# Parsen der Parameter in ein Wörterbuch

params = {}

for part in proxy_status_header.split(';'):

part = part.strip()

if '=' in part:

key, value = part.split('=', 1)

params[key.strip()] = value.strip('"')

# Diagnose auf der Grundlage des Parameters 'error'

error_type = params.get('Fehler')

details = params.get('details', 'Es wurden keine Details angegeben.')

if error_type == 'http_request_denied':

diagnosis = f "CLIENT ISSUE: Request blocked by proxy policy. Details: {Details}"

elif error_type == 'dns_timeout':

diagnosis = f "TARGET ISSUE: Proxy konnte die Zieldomäne nicht auflösen. Details: {Details}"

elif error_type == 'destination_ip_unroutable':

diagnosis = f "TARGET ISSUE: Proxy kann nicht zur Ziel-IP routen. Details: {Details}"

elif error_type == 'connection_timeout':

diagnosis = f "TARGET ISSUE: Proxy konnte sich nicht mit dem Zielserver verbinden. Details: {Details}"

elif error_type == 'http_response_incomplete':

diagnosis = f "TARGET ISSUE: Der Ursprungsserver hat eine fehlerhafte Antwort gesendet. Details: {Details}"

else:

diagnosis = f "PROXY ISSUE: {error_type}. Details: {Details}"

else:

diagnosis = "Legacy proxy: Kein Proxy-Status-Header verfügbar. Rückgriff auf generische HTTP-Statuscode-Analyse."

return diagnosis, responseDie Implementierung von Bright Data

Bright Data verwendet einen ähnlichen Ansatz mit seinem X-BRD-ERR-CODE-Header, der vor RFC 9209 entstanden ist, aber demselben Zweck dient. Schauen wir uns an, wie sich dies auf den neuen Standard übertragen lässt.

Szenario: Sie versuchen, über einen IPv6 Proxy auf eine Website zuzugreifen, die nur IPv4 unterstützt.

- Was Sie sehen: Ein HTTP 502 Bad Gateway Fehler.

- Ohne Proxy-Status: Sie müssen in den Protokollen oder in der Dokumentation nachsehen, um herauszufinden, ob es sich um einen Client-, Proxy- oder Zielfehler handelt.

- Mit den Headern von Bright Data:

HTTP/1.1 502 Bad Gateway X-BRD-ERR-CODE: target_40011In der Dokumentation heißt es, dass target_40011 “Zielhost hat keine IPv6-Adresse” bedeutet. - Mit RFC 9209 Standard:

HTTP/1.1 502 Bad Gateway Proxy-Status: destination_ip_unroutable; details="Target host has no IPv6 address"; received-status=502

Nun kann jeder RFC 9209-konforme Client diesen Fehler automatisch verstehen und ohne herstellerspezifische Logik behandeln.

Flussdiagramm zur Fehlersuche mit Proxy-Status

Durch die Implementierung und das Parsing des Proxy-Status-Headers können Sie von allgemeinen Fehlercodes zu präzisen, umsetzbaren Diagnosen übergehen und so die Zeit, die für die Lösung von Proxy-Problemen benötigt wird, drastisch reduzieren.

Die wichtigsten Herausforderungen bei der modernen Proxy-Fehlerbehebung

Vor den Standardisierungsbemühungen wie RFC 9209 war die Fehlersuche bei Proxy-Problemen oft eine frustrierende Übung im Entschlüsseln von kryptischen Hinweisen. Der Kern des Problems lag in der grundlegenden Nichtübereinstimmung des Kontexts zwischen den beiden unabhängigen TLS-Verbindungen, die im vorherigen Abschnitt beschrieben wurde. Wenn ein Fehler auftrat, musste der Proxy einen komplexen, zweistufigen Fehler mit einem einzigen, oft vagen HTTP-Statuscode darstellen.

Diese Probleme betreffen häufig alle Arten von Proxy-Servern, von einfachen HTTP-Relays bis hin zu komplexen TLS-abfangenden Gateways.

Das klassische Beispiel ist der Fehler 502 Bad Gateway. Aus der Sicht eines Endbenutzers ist dies eine einzelne, wenig hilfreiche Meldung. Für den Netzwerkadministrator kann sich hinter diesem einen Code jedoch mindestens drei verschiedene Fehlerquellen verbergen, die jeweils einen anderen Teil der Transaktion betreffen:

DNS-Fehler bei der Proxy-to-Target-Verbindung

Der Proxy selbst konnte den Hostnamen des Zielservers nicht auflösen. Die Verbindung des Clients zum Proxy war in Ordnung, aber die Weiterreise des Proxys scheiterte bereits beim ersten Schritt.

TLS-Handshake-Fehler bei der Proxy-Ziel-Verbindung

Der Proxy erreichte den Zielserver, konnte aber keine sichere Verbindung aushandeln. Dies könnte darauf zurückzuführen sein, dass der Server eine veraltete Cipher-Suite benötigt, ein abgelaufenes Zertifikat vorlegt oder der Hostname nicht übereinstimmt.

Authentifizierung oder Richtliniensperre bei der Client-Proxy-Verbindung

Der Client hat sich erfolgreich mit dem Proxy verbunden, aber die Anfrage wurde von der internen Richtlinie des Proxys abgelehnt. Dies könnte auf fehlende Anmeldeinformationen, den Versuch, auf eine auf der schwarzen Liste stehende URL-Kategorie zuzugreifen, oder das Auslösen einer DLP-Regel (Data Loss Prevention) zurückzuführen sein.

Die entscheidende Herausforderung bestand darin, dass das HTTP-Protokoll zu diesem Zeitpunkt keinen Standardmechanismus bot, um mitzuteilen, welcher dieser Fehler auftrat und warum. Der Proxy war gezwungen, einen mehrschichtigen Netzwerkfehler in einem einzigen, allgemeinen Statuscode zusammenzufassen.

Die herstellerspezifische Abhilfe

Da es keinen Standard gab, entwickelten die Proxy-Anbieter ihre eigenen Lösungen, um mehr Details zu liefern. Sie begannen, den an den Client zurückgesendeten Fehlerantworten eigene HTTP-Header hinzuzufügen.

Eine Anleitung zur Fehlerbehebung für “Anbieter X” könnte Sie beispielsweise anweisen, nach einem Header wie dem folgenden zu suchen:

X-Proxy-Fehler: POLICY_BLOCK_URL_CATEGORY_GAMBLING

Während ein Leitfaden für “Anbieter Y” Folgendes verwenden könnte:

X-CorpFirewall-Reason: AUTH_FAILURE_CLIENT_CERT

Dieser Ansatz schafft mehrere neue Probleme:

- Vendor Lock-in: Die Verfahren zur Fehlerbehebung wurden völlig spezifisch für das Produkt des Sicherheitsanbieters. Das Wissen eines Administrators war nicht übertragbar.

- Client-seitige Undurchsichtigkeit: Diese benutzerdefinierten Header wurden häufig von Zwischensystemen entfernt, von Client-Anwendungen ignoriert oder nicht in den Standard-Zugriffsprotokollen des Webservers erfasst.

- Mangelnde Konsistenz: Es gab kein gemeinsames Wörterbuch für Fehlertypen, was den Aufbau einheitlicher Überwachungs- und Warnsysteme in Umgebungen mit mehreren Proxy-Typen erschwerte.

Diese Landschaft aus undurchsichtigen Fehlern und nicht standardisierten Headern machte eine systematische Fehlersuche langsam und ineffizient. Es entstand ein klarer Bedarf an einer universellen, herstellerunabhängigen Methode, um das “Warum” hinter der Ablehnung einer Anfrage durch einen Proxy mitzuteilen, wodurch der Weg für einen formalen Standard geebnet wurde.

Was ist der RFC9209 Proxy-Status-Header?

Der IETF-Standard, der bei der Fehlersuche im Proxy das Rätselraten durch Präzision ersetzt.

Vor RFC9209: Ein einzelnes 502 Bad Gateway konnte alles Mögliche bedeuten – DNS-Fehler, Richtliniensperre oder Zielzeitüberschreitung. Es gab keine Standardmethode, um den Unterschied festzustellen.

Nach RFC9209: Jeder Proxy in der Kette kann genau melden, welche Verbindung fehlgeschlagen ist und warum, unter Verwendung strukturierter Parameter wie:

- Fehler: Vordefinierter Fehlertyp (z. B. dns_timeout, http_request_denied)

- Details: Von Menschen lesbare Erklärung

- Empfangs-Status: HTTP-Status vom Upstream

Ergebnis: Sofortige Klarheit zwischen clientseitigen und zielseitigen Fehlern, herstellerunabhängig.

Bright Data’s Übernahme von RFC9209: Eine Aktualisierung im Jahr 2026

Umstellung von proprietären Headern auf universelle Standards. Bright Data ersetzt jetzt seine benutzerdefinierten x-brd-err-code-Header durch den RFC9209 Proxy-Status-Header.

Aktueller Stand (2026):

- Zeitraum mit doppelter Unterstützung: Sowohl

x-brd-err-code-als auchProxy-Status-Headerwerden zurückgegeben - Beispiel:

target_40011-Fehlerenthalten jetzt auchProxy-Status: destination_ip_unroutable

Zukünftiger Plan:

- Allmähliche Abschaffung von

x-brd-*-Headern - Vollständige Umstellung auf den universellen

Proxy-Status-Standard - Aktualisierung der Dokumentation zur Berücksichtigung des neuen Ansatzes zur Fehlerbehebung

Auswirkungen: Kunden können nun standardisierte Tools für alle Proxy-Anbieter verwenden.

Ein Leitfaden für häufige Proxy-Fehler unter Verwendung von RFC9209

In diesem Abschnitt werden häufige HTTP-Proxy-Fehler dem neuen Standard zugeordnet, wobei klar unterschieden wird, welcher Teil der Proxy-Kette dafür verantwortlich ist.

Die Zuverlässigkeit Ihres Proxy-Netzwerks, z. B. eines Residential-Proxy-Netzwerks, wirkt sich direkt darauf aus, wie und wo diese Fehler in Produktionsumgebungen auftreten.

- HTTP 407 & Client-Fehler-Codes: Client-Proxy-Probleme (z. B.

client_10000: Authentifizierung am Proxy-Gateway fehlgeschlagen). - HTTP 403 & Richtlinien-Fehlercodes: Proxy Policy Blocks (z. B.

policy_20050: Anfrage durch Compliance-Regeln blockiert, bevor sie das Ziel erreicht). - HTTP 429: Ratenbegrenzung und Drosselung

- HTTP 502 & Ziel-Fehlercodes: Proxy-Ziel-Probleme (z. B.

target_40001: DNS-Fehler beim Versuch des Proxys, eine Verbindung zum Zielserver herzustellen).

Tools und bewährte Praktiken für die Proxy-Fehlersuche mit RFC9209

Unverzichtbare Werkzeuge:

curl -vzur direkten Überprüfung desProxy-Status-Headers- Browser-Entwickler-Tools (Registerkarte Netzwerk)

- Benutzerdefinierte Skripte zum Parsen der strukturierten

Fehlercodes

Bewährte Praktiken:

- Erstellen Sie eine automatische Überwachung, die bei bestimmten

Proxy-Status-FehlertypenAlarm schlägt - Verwenden Sie das Detailfeld für eine sofortige Diagnose und Lösung

- Erstellen von Dashboards zur Verfolgung von Fehlerkategorien (Client- vs. Zielprobleme)

Implementieren Sie eine Wiederholungslogik auf der Grundlage von Fehlertypen (z. B. Wiederholung von dns_timeout, keine Wiederholung von http_request_denied)

Für Teams, die dedizierte IP-Konfigurationen benötigen, können Sie die exklusiven und privaten IP-Optionen von Bright Data nutzen, um ein konsistentes Netzwerkverhalten beim Testen und Debuggen sicherzustellen.

Schlussfolgerung

RFC9209 verwandelt das Proxy-Debugging von einem Ratespiel in eine präzise, umsetzbare Diagnose. Durch die Standardisierung der Proxy-Status-Header werden generische Fehler wie“502 Bad Gateway” durch strukturierte, maschinenlesbare Informationen ersetzt, was die Zeit für die Fehlersuche verkürzt und eine intelligentere Automatisierung in Ihrem Proxy-Ökosystem ermöglicht.

Wenn Sie es leid sind, kryptische Proxy-Fehler zu debuggen, bieten die Proxy-Services von Bright Data eine robuste Infrastruktur, die in Kombination mit Standards wie RFC9209 Fehler reduziert und die Datenerfassung rationalisiert.

Erfahren Sie mehr: