In diesem Beitrag behandeln wir folgende Themen:

- Was ist ein regulärer Proxy (Forward-Proxy)?

- Was ist ein Reverse-Proxy?

- Welchen sollte ich für mein Unternehmen verwenden?

- Beispiele für Anwendungsfälle mit Forward- und Reverse-Proxys

- Proxy-Alternativen, die Ihnen bei der Erledigung Ihrer Aufgaben helfen

Was ist ein regulärer Proxy (Forward-Proxy)?

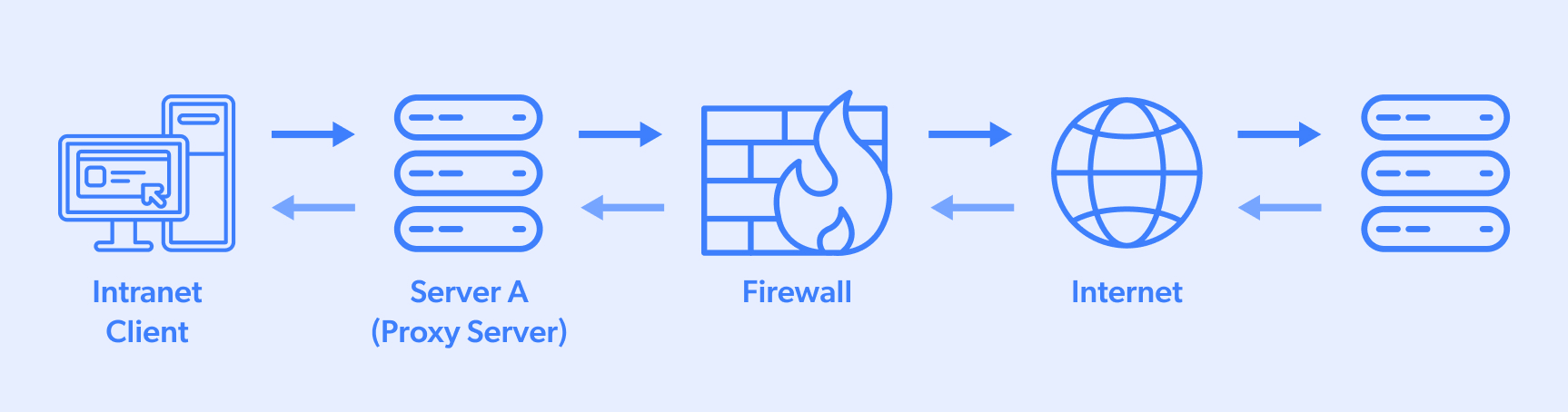

„Forward”- oder „klassische” Proxys werden verwendet, um Anfragen von einem Benutzer über einen Server an eine Zielwebsite zu senden. Forward-Proxys prüfen zunächst, ob die Anfragen gültig sind. Ist dies nicht der Fall, erhält der Client eine „Fehler”- oder „Weiterleitungs”-Benachrichtigung. Die zwischengespeicherten Informationen werden sofort verarbeitet, während Anfragen, die nicht zwischengespeichert sind, über eine Firewall an Content-Server gesendet werden. Die Informationen werden dann an die Person zurückgesendet, die sie angefordert hat, und für die zukünftige Verwendung zwischengespeichert.

Was ist ein Reverse-Proxy?

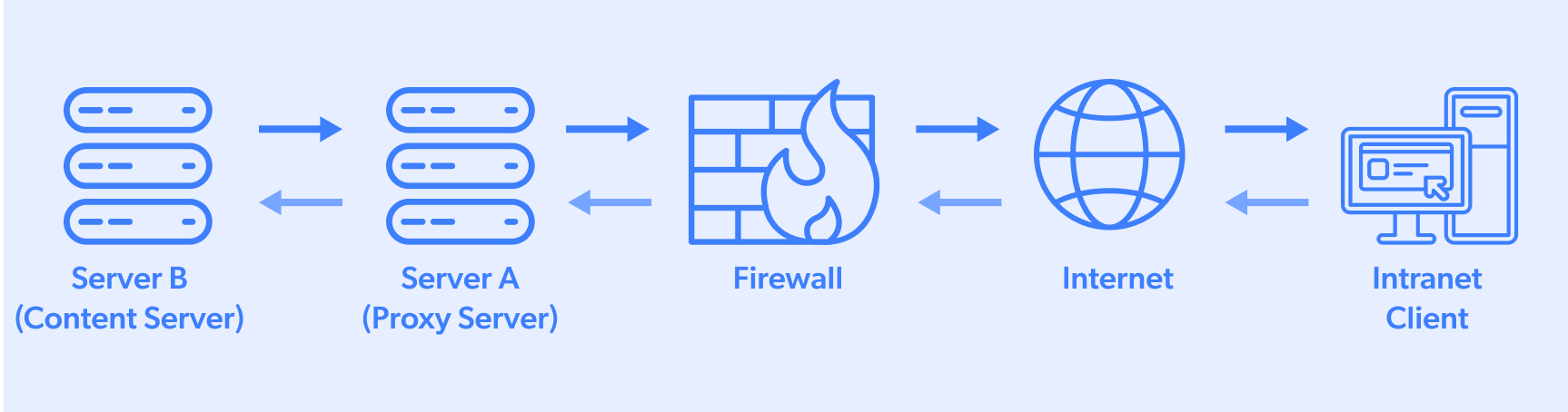

Ein Reverse-Proxy ist eine Möglichkeit, den Proxy-Traffic so zu strukturieren, dass ein zusätzlicher Schutz für einen internen Proxy-Pool in einem privaten/isolierten Netzwerk geschaffen wird. Dazu werden Anfragen zunächst durch eine Firewall und dann an den ersten Server (A) weitergeleitet, der sie ohne Wissen des Anfragenden an den zweiten Server (B) weiterleitet, der tatsächlich über die gewünschten Zielinformationen verfügt. Anschließend speichert (cacht) Server A die Daten, sodass bei ähnlichen Anfragen in der Zukunft weniger Traffic anfällt.

Es gibt auch andere Arten von Proxys. Wenn Sie Ihren Horizont erweitern möchten, lesen Sie unseren Beitrag„SOCKS4/5 VS HTTP-Proxys”und erfahren Sie mehr über End-to-End-HTTP-Tunneling-Methoden.

Welchen sollte ich für mein Unternehmen verwenden?

Das hängt von Ihrem Unternehmen und dessen besonderen Anforderungen ab. Forward-Proxys eignen sich hervorragend für einfache, unkomplizierte Inhaltsanfragen, wie z. B. das Abrufen von Regierungsunterlagen aus einem digitalen Archiv (mehr zu diesem Beispiel im nächsten Abschnitt).

Ein Proxy könnte für ein Unternehmen, das selbstständig Daten generiert, nützlicher sein. Möglicherweise möchte es einen Teil dieser Daten für die Öffentlichkeit zugänglich machen, während andere Bereiche streng vertrauliche, geschützte Daten enthalten, die für den Kern seiner Technologie von Bedeutung sind (mehr dazu im nächsten Abschnitt).

Beispiele für Anwendungsfälle mit Forward- und Reverse-Proxys

Nachdem Sie nun die wichtigsten Unterschiede zwischen diesen beiden Proxy-Archetypen kennen, wollen wir die oben genannten Beispiele näher betrachten, um zu veranschaulichen, wie und wann sie am besten eingesetzt werden können:

Anwendungsfall für Forward-Proxys

Ein Versicherungsanbieter möchte möglicherweise Zugriff auf öffentlich zugängliche Regierungsarchive erhalten. Dies könnte ein Versuch sein, Algorithmen mit historischen Daten zu füttern, um ihre KI zu trainieren und versicherungsmathematische Fähigkeiten auf der Grundlage historischer Ereignisse zu entwickeln. Dies ist eine einfache Datenerfassungsaufgabe, für die ein Forward-Proxy die perfekte Wahl wäre.

Anwendungsfall für Reverse-Proxy

Im obigen Beispiel ging es um ein Unternehmen, das sowohl öffentlich zugängliche Daten als auch private Daten hatte. Dies kann aus einer Reihe von Gründen der Fall sein. Beispielsweise könnte das interne Netzwerk eines Unternehmens mit seiner öffentlichen Website oder dem Internet insgesamt verbunden sein. Durch die Verwendung eines Reverse-Proxys schotten sie sich von Wettbewerbern und/oder böswilligen Akteuren ab, die Datenbestände beschädigen oder stehlen wollen.

Weitere beliebte Anwendungsfälle für Proxy-Server sind:

- Verwendung eines Reverse-Proxys zum Verbergen von Informationen über Ihre zentralen Betriebsserver, um die Cybersicherheit zu erhöhen und Cyberangriffe zu vermeiden. Dies kann Teil einer umfassenderen Netzwerksicherheitsstrategie sein, die eine Netzwerksegmentierung umfasst, d. h. die Trennung von nicht kritischen Ressourcen von wichtigen Betriebssystemen.

- Große Websites mit hohem Traffic können Proxy-Server nutzen, um die Last auf ihren Servern gleichmäßiger zu verteilen. In diesem Zusammenhang hat Bright Data eine eingehende Analyse des Fastly-Lastenausgleichsvorfalls verfasst, in der wir erörtert haben, wie „Unternehmen durch die Aufteilung der Last auf Millionen von Peers im Wesentlichen ein Netzwerk schaffen können, das nicht von einem bestimmten Server abhängig ist, wodurch sichergestellt wird, dass die Netzwerke ständig betriebsbereit sind. Dies löst auch potenzielle Latenzprobleme aufgrund des Standorts der Zielwebsite, indem Peers oder Super-Proxys aus nahe gelegenen Standorten genutzt werden.“

Proxy-Alternativen, die dabei helfen, die Aufgabe zu erledigen

Die Einrichtung und Integration von Forward- und Reverse-Proxys in den Betriebsablauf eines Unternehmens ist sehr zeit- und arbeitsaufwändig. Viele wissen nicht, dass es Alternativen gibt, zumindest wenn es um die Verwendung von Forward-Proxys für die Datenerfassung geht.

Unternehmen, die sich für die Nutzung eines Datenerfassungsnetzwerks eines Drittanbieters wie Bright Data entscheiden, genießen einige wesentliche Vorteile:

- Ihre internen Netzwerke sind vollständig von ihren Datenerfassungsaktivitäten getrennt.

- Die an sie gelieferten Datensätze verwenden eine End-to-End-Verschlüsselung, die sicherstellt, dass die Informationen nur von autorisierten Parteien eingesehen werden können.

- Ein riesiges globalesPeer-/Super-Proxy- Netzwerk gewährleistet schnelle Erfassungsgeschwindigkeiten sowie die Kapazität für unbegrenzte gleichzeitige Anfragen.

- Web-Assets, die mit eingehendem Traffic zu tun haben, können einen der vier wichtigsten Proxy-Dienste von Bright Data in die Architektur ihrer Systeme/Websites integrieren. Dies kann dazu beitragen, die gewünschte Zone zwischen den eigenen Cloud-Daten und Open-Source-Informationen zu schaffen. Erreicht wird dies durch die Nutzung von Millionen von Peer-Geräten auf der ganzen Welt sowie durch IP-Rotationstechniken, während gleichzeitig eine komplexe Datenrouting-Struktur und End-to-End-Verschlüsselung zum Einsatz kommen, die es böswilligen Akteuren nahezu unmöglich machen, in das System einzudringen.

Fazit

Je nach den Zieldaten Ihres Unternehmens und den potenziell gefährdeten Datenlagern sollten Sie sich für die Proxy-Lösung entscheiden, die für Ihr Unternehmen am besten geeignet ist. Einfache, unkomplizierte Anfragen können mit einem „klassischen Proxy” perfekt funktionieren, während Unternehmen mit internen oder externen Daten möglicherweise einen Reverse-Proxy verwenden möchten. Unternehmen, die Daten auf unterschiedliche Weise sammeln und in der Cloud so sicher wie möglich aufbewahren möchten, können sich auch für eine Technologie oder Lösung eines Drittanbieters entscheiden, die diese Aufgabe übernimmt und eine Sicherheitsbarriere schafft.